Na czym polega atak ransomware?

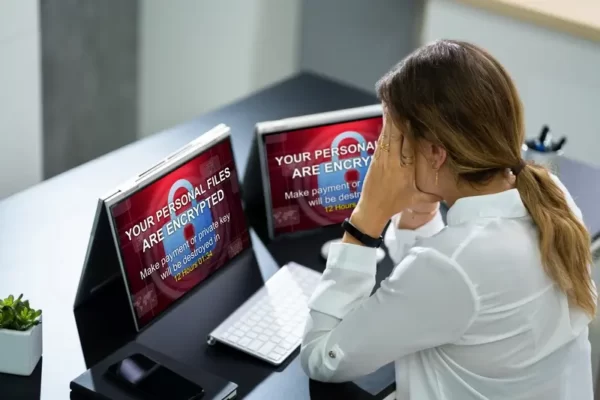

Atak ransomware jest rodzajem cyberataku, w którym złośliwe oprogramowanie (ransomware) infekuje system komputerowy, szyfrując dane znajdujące się na urządzeniu ofiary.

Gdy ransomware szyfruje dane na zainfekowanym nośniku danych, zachodzi kilka kluczowych procesów:

- Infiltracja systemu: ransomware dostaje się do systemu zazwyczaj przez załączniki e-mail, złośliwe linki, zainfekowane oprogramowanie lub luki w zabezpieczeniach systemu operacyjnego.

- Uruchomienie malware’u: po dostaniu się do systemu, ransomware uruchamia się i rozpoczyna swoją działalność. Może to obejmować usuwanie kopii zapasowych i shadow copy, aby utrudnić odzyskanie danych bez zapłacenia okupu.

- Skany systemu: malware skanuje dysk twardy oraz inne nośniki danych podłączone do komputera w poszukiwaniu plików do zaszyfrowania. Może skanować lokalne pliki, jak również pliki na zmapowanych napędach sieciowych.

- Szyfrowanie danych: po znalezieniu plików docelowych, ransomware używa silnych algorytmów szyfrujących (takich jak AES, RSA) do zaszyfrowania tych plików. Pliki te stają się nieczytelne bez posiadania odpowiedniego klucza deszyfrującego.

- Zmiana nazw plików: wiele rodzajów ransomware zmienia nazwy zaszyfrowanych plików, dodając specyficzne rozszerzenia (np. .locked, .encrypted, itp.), co ułatwia ofierze rozpoznanie, które pliki zostały zaszyfrowane.

- Notatka okupowa: po zakończeniu procesu szyfrowania, ransomware wyświetla notatkę okupową, informując ofiarę o ataku i żądając zapłaty okupu w zamian za klucz deszyfrujący. Notatka zazwyczaj zawiera instrukcje, jak zapłacić okup (często w kryptowalutach) oraz ostrzeżenia o skutkach niepłacenia.

- Czekanie na płatność: ransomware często blokuje dostęp do systemu lub plików, czekając na zapłatę okupu. Niektóre rodzaje ransomware mają wbudowany licznik czasu, który zwiększa kwotę okupu po określonym czasie lub grozi trwałym usunięciem klucza deszyfrującego.

- Deszyfrowanie danych: jeśli okup zostanie zapłacony (co nie jest zalecane przez ekspertów ds. bezpieczeństwa), atakujący mogą (ale nie zawsze) dostarczyć klucz deszyfrujący, który pozwala na odzyskanie dostępu do zaszyfrowanych plików.

- Potencjalne Dalsze Ataki: Nawet po zapłaceniu okupu i odzyskaniu danych, system może pozostać podatny na przyszłe ataki, chyba że zostaną podjęte odpowiednie środki zapobiegawcze, takie jak aktualizacja oprogramowania, zmiana haseł, edukacja użytkowników i wzmocnienie zabezpieczeń sieci.

Zgodnie z informacjami opublikowanymi przez CRN:

„Z opublikowanego przez firmę Sophos raportu „State of Ransomware Poland 2024” wynika, że w 2023 roku co piąte polskie przedsiębiorstwo zostało zaatakowane z użyciem złośliwego oprogramowania. W co czwartym podmiocie, który padł ofiarą ransomware’u, łączne straty spowodowane atakiem wyniosły od 500 tys. do 5 milionów złotych. 8 proc. firm zanotowało ponad 5 mln złotych strat.

Spośród polskich firm zaatakowanych złośliwym oprogramowaniem ransomware w 2023 roku, 58 proc. nie zdecydowało się na zapłacenie okupu cyberprzestępcom. To niższy odsetek niż globalnie, gdzie 77 proc. firm dotkniętych atakiem ransomware nie spełniło żądań napastników.

Z tych firm, które nie uległy przestępcom, 31 proc. zaatakowanych skorzystało z kopii zapasowych, aby odzyskać dane po cyberataku, a 19 proc. użyło innych metod. 8 proc. zaatakowanych firm nie posiadało backupu ani narzędzi do odzyskiwania danych, ale mimo to nie zapłaciło okupu.

Według raportu, 39 proc. polskich firm zaatakowanych przez ransomware w 2023 roku zdecydowało się na zapłacenie okupu. Zdecydowana większość (42 proc.) z tych przedsiębiorstw wpłaciła oszustom mniej niż 100 tys. zł, a 29 proc. – od 500 tys. do miliona zł. 13 proc. firm uiściło opłatę w wysokości od 1 do 5 mln złotych, zaś 6 proc. wpłaciło ponad 5 milionów zł. 3 proc. respondentów na pytanie, czy ich firma zapłaciła okup po ataku ransomware wskazała na odpowiedź „nie wiem/nie pamiętam”.

– „Ponad połowa firm dotkniętych ransomware nie zapłaciła okupu – to dobra wiadomość. Jednocześnie odsetek przedsiębiorstw, które spełniły żądania cyberprzestępców, jest wciąż bardzo wysoki. Płacenie okupu daje napastnikom zarobek i zachęca do kontynuowania działalności. Przedsiębiorstwa muszą też pamiętać, że zapłacenie żądanej przez oszustów kwoty nie gwarantuje odzyskania danych, a zwiększa koszty związane z cyberatakiem, które i tak są już bardzo wysokie” – wskazuje Chester Wisniewski, dyrektor ds. technologii w firmie Sophos.

Badanie „State of Ransomware Poland 2024” zostało przeprowadzone w kwietniu 2024 roku metodą CAWI przez UCE Research dla Sophos. Badani byli przedstawiciele 400 firm, zajmujący stanowisko pracownika działu IT minimum na poziomie specjalisty lub specjalisty ds. cyberbezpieczeństwa w firmie.”

W jaki sposób najczęściej dochodzi do ataku ransomware?

Ataki ransomware są realizowane na różne sposoby, wykorzystując różnorodne techniki, aby zainfekować urządzenia i sieci.

| Metoda | Opis działania |

| Phishing |

|

| Złośliwe reklamy (malvertising) | Reklamy internetowe: Atakujący umieszczają złośliwe reklamy na legalnych stronach internetowych. Kliknięcie takiej reklamy może prowadzić do pobrania ransomware na urządzenie użytkownika. |

| Zainfekowane strony internetowe (drive-by downloads) | Automatyczne pobieranie: Odwiedzenie zainfekowanej strony internetowej może spowodować automatyczne pobranie i uruchomienie ransomware bez wiedzy użytkownika, wykorzystując luki w zabezpieczeniach przeglądarek i wtyczek. |

| Luki w zabezpieczeniach oprogramowania |

|

| Zdalne pulpity i dostęp |

|

| Pendrive’y i inne nośniki danych | Zainfekowane urządzenia USB: Wkładanie zainfekowanego pendrive’a do komputera może automatycznie uruchomić ransomware, infekując system. |

| Oprogramowanie typu pirackiego | Nielegalne oprogramowanie: Pobieranie i instalowanie oprogramowania z nielegalnych źródeł często niesie ze sobą ryzyko infekcji ransomware lub innym złośliwym oprogramowaniem. |

| Socjotechnika | Manipulacja psychologiczna: Atakujący wykorzystują różne techniki socjotechniczne, aby nakłonić ofiary do podjęcia działań prowadzących do infekcji, takie jak udawanie autorytetów czy nagłe sytuacje kryzysowe wymagające szybkiej reakcji. |

Kiedy najczęściej dochodzi do ataków ransomware?

Ataki ransomware mogą wystąpić w różnych okolicznościach, ale najczęściej dochodzi do nich w następujących sytuacjach:

- Okresy świąteczne i weekendy: atakujący często przeprowadzają ataki podczas świąt i weekendów, kiedy personel IT jest mniej dostępny, co opóźnia reakcję i zwiększa szanse na sukces ataku.

- Połowa tygodnia: statystycznie, wiele ataków ma miejsce w środku tygodnia roboczego (wtorek-czwartek), gdy działalność biznesowa jest w pełnym toku, a pracownicy mogą być bardziej rozproszeni i mniej ostrożni.

- Sezon podatkowy i inne ważne okresy biznesowe: firmy są szczególnie narażone na ataki w okresach wzmożonej aktywności, takich jak sezon podatkowy, kiedy mają mniej czasu na zachowanie ostrożności.

- Podczas globalnych kryzysów: atakujący mogą wykorzystać globalne wydarzenia np. takie jak pandemia COVID-19, kiedy wiele firm przestawiło się na pracę zdalną, a zabezpieczenia mogły być mniej skuteczne.

Ataki ransomware są poważnym zagrożeniem dla organizacji i osób prywatnych. Kluczowe jest utrzymanie aktualnych kopii zapasowych, stosowanie silnych zabezpieczeń oraz regularne szkolenia pracowników w zakresie cyberbezpieczeństwa.

Jak zapobiegać atakom ransomware i nie stracić danych?

Ataki ransomware stanowią poważne zagrożenie dla bezpieczeństwa zarówno firm, jak i osób prywatnych. O ile duże firmy korporacyjne generalnie stosują dobre zabezpieczenia, przeprowadzają testy oraz szkolą pracowników, o tyle mniejsze firmy kwestie zabezpieczeń odkładają na dalszą półkę. Niestety w razie ataku ransomware doświadczają na własnej skórze, jak ważny to jest temat.

Poniżej kilka skutecznych strategii, które mogą pomóc w zapobieganiu tego typu atakom:

-

Regularne tworzenie kopii zapasowych

Twórz kopie zapasowe danych regularnie: Przechowuj je w różnych lokalizacjach, w tym na nośnikach offline.

Testuj kopie zapasowe: Upewnij się, że dane mogą być przywrócone z kopii zapasowych.

Prawidłowe tworzenie i zabezpieczenie kopii zapasowych ma fundamentalne znaczenie. Zgodnie z raportem kopie zapasowe, które umożliwiają odzyskanie danych po ataku ransomware, również były celem cyberprzestępców. Niestety ponad połowa prób naruszenia backupu zakończyła się powodzeniem dla hakerów. -

Aktualizacje systemu, aby nie stracić danych

Aktualizuj systemy operacyjne i oprogramowanie: Instaluj najnowsze poprawki bezpieczeństwa.

Monitoruj i zarządzaj urządzeniami: Zapewnij, że wszystkie urządzenia w sieci są aktualizowane i zgodne z politykami bezpieczeństwa. -

Edukacja użytkowników w zakresie cyberbezpieczeństwa

Szkolenia z zakresu cyberbezpieczeństwa: Ucz pracowników, jak rozpoznawać podejrzane e-maile, linki i załączniki.

Symulacje ataków: Przeprowadzaj regularne testy phishingowe, aby sprawdzić czujność pracowników. -

Zabezpieczenia techniczne

Oprogramowanie antywirusowe i antymalware: Używaj renomowanego oprogramowania ochronnego i regularnie aktualizuj jego definicje.

Zapory ogniowe i systemy wykrywania włamań: Konfiguruj zapory sieciowe i systemy IDS/IPS do monitorowania ruchu sieciowego.

Segmentacja sieci: Oddzielaj krytyczne zasoby od reszty sieci, aby ograniczyć rozprzestrzenianie się ransomware. -

Kontrola dostępu

Zasada najmniejszych uprawnień (Least Privilege): Ograniczaj dostęp do systemów i danych tylko do tych, którzy tego potrzebują.

Uwierzytelnianie wieloskładnikowe (MFA): Wdrażaj MFA dla dostępu do systemów i danych krytycznych. -

Monitorowanie i analiza

Monitorowanie aktywności sieciowej: Regularnie analizuj logi i wykrywaj nieznane lub podejrzane działania.

Oprogramowanie SIEM: Korzystaj z systemów zarządzania informacjami i zdarzeniami bezpieczeństwa (SIEM) do korelacji i analizy danych z różnych źródeł. -

Plan reagowania na incydenty

Opracowanie planu reagowania: Przygotuj szczegółowy plan działania na wypadek ataku ransomware.

Regularne ćwiczenia: Przeprowadzaj symulacje incydentów, aby zapewnić, że zespół wie, jak reagować. -

Współpraca z ekspertami

Audyt bezpieczeństwa: Regularnie przeprowadzaj audyty bezpieczeństwa IT przez zewnętrznych ekspertów.

Partnerstwo z firmami bezpieczeństwa: Nawiąż współpracę z firmami specjalizującymi się w cyberbezpieczeństwie, które mogą pomóc w wykrywaniu i reagowaniu na zagrożenia. -

Polityki bezpieczeństwa

Opracowanie i wdrożenie polityk: Stwórz jasne i zrozumiałe polityki bezpieczeństwa informatycznego dla całej organizacji.

Egzekwowanie zgodności: Regularnie sprawdzaj, czy wszyscy pracownicy przestrzegają ustalonych zasad. -

Świadomość i kultura bezpieczeństwa

Promowanie kultury bezpieczeństwa: Upewnij się, że wszyscy w organizacji rozumieją wagę cyberbezpieczeństwa i są zaangażowani w jego utrzymanie.

Informowanie o nowych zagrożeniach: Regularnie informuj zespół o nowych zagrożeniach i metodach ochrony.

Zastosowanie powyższych strategii może znacząco zmniejszyć ryzyko padnięcia ofiarą ataku ransomware, a w przypadku jego wystąpienia, minimalizować jego skutki.

Źródło:https://crn.pl/aktualnosci/polskie-firmy-chetniej-placa-okup